Anonimato en la red II

Anteriormente les mencioné un programa llamado Tor. Hoy me extiendo un poco en las ventajas de su uso.

En Venezuela tenemos un problema añadido en la seguridad de nuestra navegación. CANTV es de todos, es decir, que para cobrar y joder es de todos, pero para beneficiar no es de nadie.

Cuando ustedes se conectan a cualquier sitio en Internet, la información que intercambian con cualquier página viaja sin ningún tipo de seguridad, esto es, que cualquiera que lo desee puede ver el contenido de la información que están intercambiando. Si ustedes se conectan con un foro, por ejemplo, cuando introducen su usuario y su clave, ésta puede ser leída por un “escucha” en cualquier punto del viaje. Por supuesto existen alternativas como navegar por HTTPS, que es lo mismo que el HTTP pero encriptado. También pueden utilizar un proxy, que dependiendo del tipo, puede darles un anonimato total.

¿Los peros a éstas dos opciones? Bueno, la navegación por HTTPS, obliga al sitio a comprar un certificado de seguridad, que cuesta por lo menos 80$ al año. Es evidente que ése costo puede no ser cubierto por muchos sitios. Si bien da una seguridad muy buena, de hecho es lo que utilizan los bancos, lo cierto es que sólo los protege de los espías pero no brinda ninguna protección adicional. Esto es más que suficiente para la mayor parte de los usos cotidianos.

Luego están los proxies, según su tipo y características pueden ofrecer un paso extra de protección, ya que además de encriptar la comunicación, opción dicho sea de paso poco común, todos ellos permiten un razonable anonimato con respecto al sitio que visitan.

Pero, el problema viene antes siquiera de empezar a ver la ansiada página. Existe algo llamado servidores DNS, que vienen a ser como las páginas amarillas pero para Internet. Cuando ustedes quieren visitar una página, la computadora le pregunta a éstos servidores cual es la dirección IP que corresponde al nombre del sitio Web. Conseguida la IP, entonces su computadora se conecta con el sitio e intercambian diversos datos, entre ellos por supuesto la información que ustedes ven en sus monitores. Existe la costumbre de que los servidores DNS se encuentren en la red del proveedor de Internet, esto no tiene nada de particular, pero si su proveedor de Internet quisiera saber quien se conecta a un sitio determinado, pues lo tiene bastante fácil.

Esta conexión al servidor DNS ocurre para las conexiones HTTPS y para los proxies.

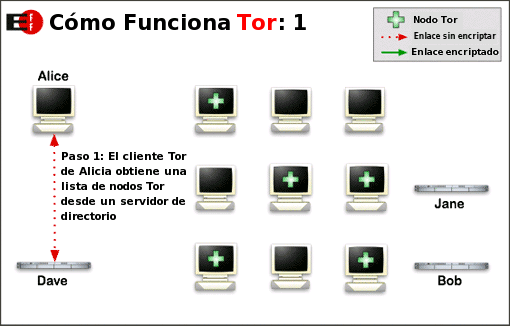

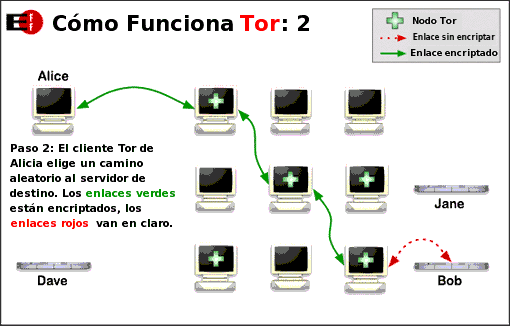

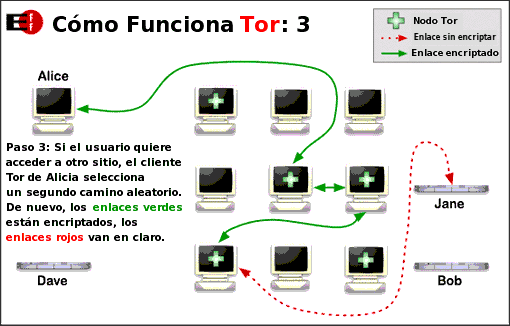

Para no hacer demasiado largo el cuento, les explico como funciona Tor y porque lo recomiendo. Para empezar Tor no usa los DNS del servidor de Internet, sino que emplea su propia red para obtener esa información. Ahora el proveedor la tiene un poco más difícil. El programa además encripta la comunicación, haciendo sumamente difícil, por no decir casi imposible el determinar que pasa por la conexión. En lo personal, hasta donde sé la comunicación no puede ser desencriptada, pero la gente del Proyecto Tor siempre aconseja tomar precauciones extra. Así que el famoso proveedor hasta aquí la tiene aún más difícil, no solo no sabe a dónde se están conectando sino que tampoco sabe que están “conversando”. La siguiente ventaja viene en dos partes, por un lado el propio Tor se comunica con varios servidores intermedios, normalmente un mínimo de tres, que se encuentran en distintos países. Por lo tanto cuando ustedes se conectan al sitio de destino, lo hacen desde otro país. Aún cuando terminaran haciendo la conexión desde el mismo país, no habría forma de relacionar ésa conexión con ustedes. La segunda parte de ésta última ventaja viene de un acompañante que viene con Tor, que se llama Privoxy. Este programa se encarga de ocultar rastros de información que podría serle útil al sitio a donde se conectan.

El problema de éste tipo de programas es el mismo que el de los proxies, la velocidad de conexión es normalmente baja. No esperen ver un video de Youtube a una velocidad decente.

Aquí les dejo tres imágenes que explican la forma en que se conecta este programa. Espero que la información les sea útil.

La explicación extendida está en http://www.torproject.org/overview.html.